A empresa cibernética Check Point diz que a ex-ministra das Relações Exteriores Tzipi Livni, ex-major general da IDF estão entre os alvos; os invasores tentaram, e às vezes conseguiram, obter o controle das contas de e-mail

Hackers iranianos recentemente lideraram uma operação de spear phishing contra alvos israelenses e ligados a Israel de alto escalão, incluindo a ex-ministra das Relações Exteriores Tzipi Livni e um ex-embaixador dos EUA no Estado judeu, disse uma empresa israelense de segurança cibernética na terça-feira.

Em um comunicado, a Check Point Research descreveu o ataque, dizendo que empregou uma ampla variedade de contas de e-mail falsas para se passar por partes confiáveis, assumir as contas dos alvos, roubar informações e usá-las para atacar novos alvos. Em muitos casos, a correspondência por e-mail ou documentos vinculados pelos invasores faziam referência a problemas de segurança relacionados ao Irã e Israel.

A Check Point disse que sua análise a levou a acreditar que o ataque foi perpetrado por um grupo iraniano chamado Phosphorus, que tem um longo histórico de conduzir operações cibernéticas de alto perfil alinhadas aos interesses de Teerã, além de visar autoridades israelenses.

Os alvos não foram nomeados pela Check Point para proteger sua privacidade, com exceção de Livni, que concordou em deixar seu nome publicado. A lista de alvos também incluía um conhecido ex-major general das Forças de Defesa de Israel que serviu em uma “posição altamente sensível”, o atual presidente de um dos principais think tanks de segurança de Israel, o ex-presidente de um conhecido Oriente Médio centro de pesquisa e um executivo sênior da indústria de defesa israelense.

De acordo com o comunicado, os hackers “realizaram uma tomada de conta nas caixas de entrada de algumas vítimas e, em seguida, sequestraram conversas de e-mail existentes para iniciar ataques de uma conversa de e-mail já existente entre um alvo e uma parte confiável e continuar essa conversa dessa forma”.

Eles criaram um site falso de encurtador de URL para disfarçar os links de phishing, chamando-o de Litby[.]us – aparentemente tentando se assemelhar ao popular serviço de encurtamento de URL Bitly. Eles também utilizaram um serviço de verificação de identidade legítimo, validation.com, para o roubo de documentos de identidade.

“O objetivo visível desta operação parece ser? obter acesso às caixas de entrada das vítimas, suas informações de identificação pessoal e seus documentos de identidade”, disse a Check Point.

Livni, ex-diplomata e política veterana que atuou como ministra das Relações Exteriores, vice-primeira-ministra e ministra da Justiça, foi contatada por e-mail por alguém que se passava pelo ex-major-general da IDF, que estava usando a conta de e-mail autêntica deste último depois de ganhar o controle da conta.

O e-mail continha um link para um arquivo que o invasor pediu para que Livni abrisse. “Quando ela atrasou, o invasor a abordou várias vezes pedindo que ela abrisse o arquivo usando sua senha de e-mail”, despertando suas suspeitas, de acordo com a Check Point.

“Quando ela conheceu o ex-major-general e perguntou sobre o e-mail, foi confirmado que ele nunca enviou tal e-mail para ela”, disse o comunicado. “Ela então abordou a Check Point para investigar esse evento suspeito.”

Em outro caso, os atacantes se passaram por um diplomata americano que anteriormente serviu como embaixador dos EUA em Israel e visaram o presidente do think tank de segurança. Eles iniciaram a correspondência por e-mail que seguiu uma discussão genuína entre os dois funcionários de duas semanas antes, que foi roubada da caixa de entrada de um deles.

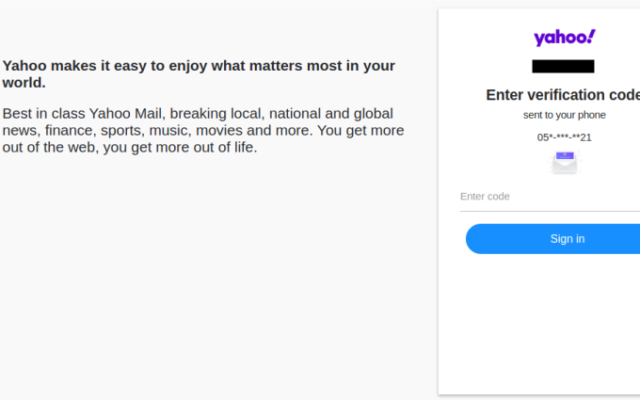

A Check Point disse que a campanha tinha várias características para indicar que foi executada por uma entidade apoiada pelo Irã, incluindo uma página de login falsa do Yahoo copiada de um endereço IP iraniano e uma seção de código comentada que indica que também pode ter sido usada em um ataque anterior por Phosphorus.

A notícia veio dois dias depois que a mídia hebraica informou que as agências de segurança israelenses e turcas haviam descoberto no mês passado um plano iraniano para sequestrar turistas israelenses na Turquia e frustrado em cima da hora. Desde então, Israel emitiu um alerta de viagem de alto nível para Istambul.

No mês passado, a agência de segurança Shin Bet disse que descobriu e frustrou uma tentativa de agentes iranianos de atrair acadêmicos, empresários e ex-oficiais de defesa israelenses no exterior, em um esforço para sequestrá-los ou prejudicá-los.

Também em maio, o Shin Bet disse que descobriu uma operação iraniana que tentou recrutar civis israelenses para coletar informações sobre alvos em Israel, usando um perfil falso de mídia social.

O Shin Bet alertou que a inteligência iraniana está constantemente procurando recrutar israelenses pela internet para coletar informações sobre o país.

No ano passado, um homem israelense quase foi enganado por um agente iraniano para viajar para os Emirados Árabes Unidos, mas cancelou sua viagem depois de ouvir sobre os esforços iranianos para sequestrar ou prejudicar cidadãos israelenses.

Em 2020, o Shin Bet prendeu outro cidadão israelense suspeito de espionar para o Irã.

Publicado em 15/06/2022 11h27

Artigo original: